Published On Oct 4, 2024

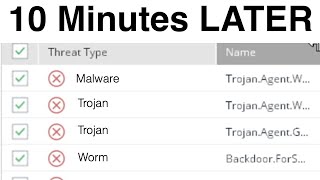

"Necro Trojan" هو نوع من البرمجيات الخبيثة (تروجان) التي تستهدف الأجهزة والحواسيب لاختراق الأنظمة، سرقة البيانات، أو السماح للمهاجمين بالتحكم عن بُعد في الجهاز المصاب. يُعرف أيضًا بـ "Necro Python" نظرًا لأنه مكتوب بلغة البرمجة بايثون، وهو أحد أنواع البرمجيات الخبيثة التي تطورت مع الوقت لتصبح أكثر تعقيدًا وخطورة.

الخصائص والمميزات:

1. **البرمجة بلغة بايثون**:

Necro Trojan مكتوب بلغة بايثون، مما يجعله مرنًا وسهل التعديل من قبل المهاجمين لإضافة ميزات أو تحسين أساليب الهجوم.

2. **التطوير الذاتي والتحديثات**:

Necro Trojan يتمتع بقدرة على التحديث الذاتي، حيث يستطيع سحب تحديثات جديدة من الإنترنت لتحسين وظائفه الخبيثة، مما يجعله أكثر تعقيدًا مع الوقت.

3. **استغلال الثغرات الأمنية**:

يستغل Necro Trojan مجموعة من الثغرات في البرامج والخوادم لتوسيع نطاق انتشاره. على سبيل المثال، استغل ثغرات في أنظمة إدارة المحتوى مثل WordPress، بالإضافة إلى بروتوكولات مثل SMB وMS SQL.

4. **الانتشار عبر الشبكة**:

يتمكن Necro Trojan من الانتشار في الشبكة المصابة عبر استغلال ثغرات أمنية، وبالتالي يُمكنه إصابة أجهزة متعددة في بيئة العمل أو الشبكات المحلية.

5. **وظائف برمجيات التعدين**:

إحدى خصائص Necro Trojan هي قدرته على تثبيت برمجيات تعدين العملات الرقمية (Cryptocurrency Miners) على الأجهزة المصابة، مما يسمح للمهاجمين باستخدام موارد الأجهزة لتحقيق مكاسب مادية من خلال التعدين دون علم المستخدم.

6. **السيطرة عن بُعد (Remote Access)**:

يوفر Necro Trojan للمهاجمين القدرة على التحكم الكامل عن بُعد في الجهاز المصاب، مما يسمح لهم بتنفيذ أوامر خبيثة، سرقة البيانات الحساسة، أو حتى تشفير الملفات والمطالبة بفدية.

كيفية الحماية منه:

1. **تحديث الأنظمة والبرمجيات**:

يجب التأكد من أن جميع الأنظمة والبرمجيات محدثة لأحدث الإصدارات التي تحتوي على إصلاحات الثغرات الأمنية.

2. **استخدام جدران الحماية وبرامج مكافحة الفيروسات**:

جدران الحماية والبرامج الموثوقة لمكافحة الفيروسات تساعد في الكشف عن محاولات الهجوم وإيقافها قبل أن تتسبب في ضرر كبير.

#أندرويد #برمجيات_خبيثة #أمن_الأجهزة #NecroTrojan #خصوصية_البيانات #هجمات_إلكترونية #حماية_الخصوصية #تطبيقات_مزيفة #أمن_المعلومات

3. **الحذر عند تحميل البرمجيات**:

تجنب تحميل البرامج من مصادر غير موثوقة، فغالبًا ما تكون هذه البرمجيات الخبيثة مرفقة مع تطبيقات مشبوهة.

4. **تفعيل مراقبة الشبكة**:

يمكن اكتشاف الأنشطة المشبوهة على الشبكة من خلال مراقبة حركة البيانات والأنشطة غير الاعتيادية.

خلاصة:

Necro Trojan هو تهديد متطور يستغل الثغرات الأمنية وينتشر عبر الشبكات بشكل سريع. يعتمد بشكل كبير على المرونة التي توفرها لغة البرمجة بايثون، مما يجعله قابلًا للتعديل بشكل مستمر، ويشكل خطرًا كبيرًا على الأنظمة غير المحمية.